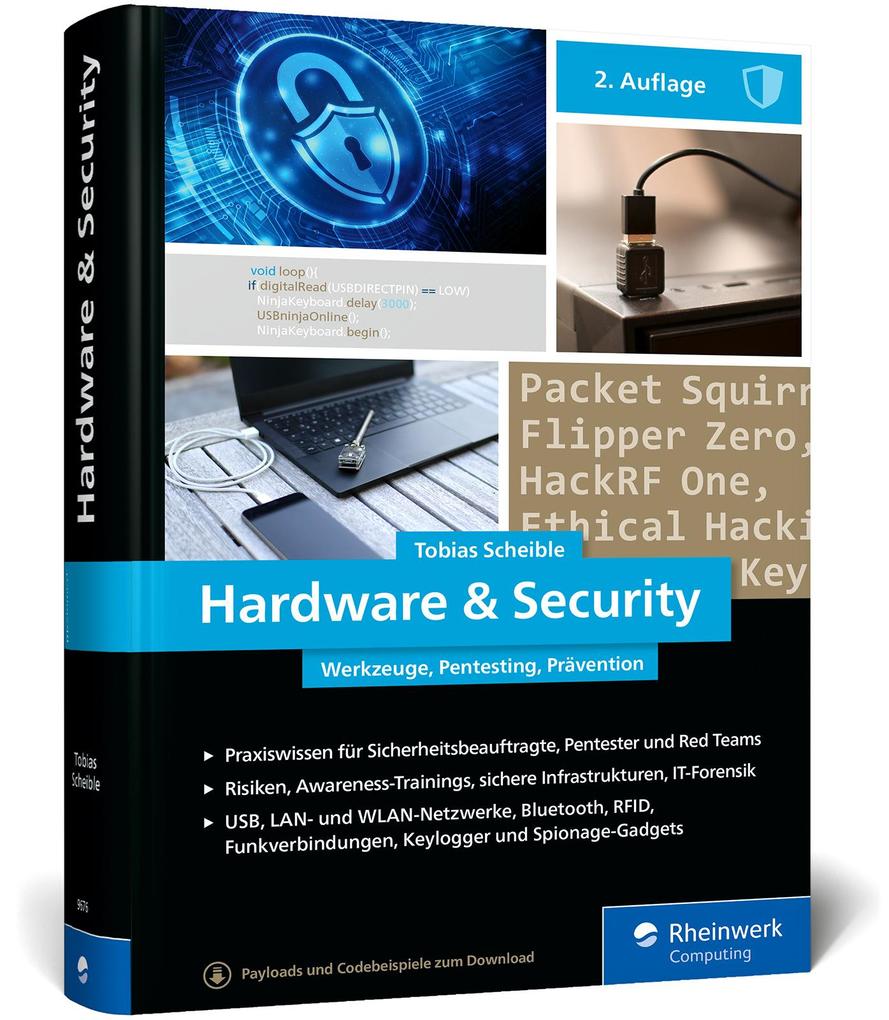

»Ganz klar: Dieses Buch ist nicht für Techniklaien geschrieben. Es richtet sich an IT-Sicherheitsverantwortliche, Penetrationstester, Admins, Red-Teams und Menschen, die beruflich Systeme absichern oder angreifen - und zwar auf hohem Niveau. Auch wenn ambitionierte Einsteiger mit technischem Interesse hier viel lernen können, braucht es ein gewisses Grundverständnis für Netzwerk- und Betriebssystemarchitektur, um das volle Potenzial zu entfalten. Was das Buch aber leistet: Es füllt eine Lücke. Es geht dahin, wo andere Sicherheitsbücher oft nur andeuten. Und es tut das mit einem fundierten, praxisorientierten Ansatz, der aufzeigt, wie wichtig Hardware-Sicherheit als Teil des großen Ganzen ist. « mediennerd. de 202507